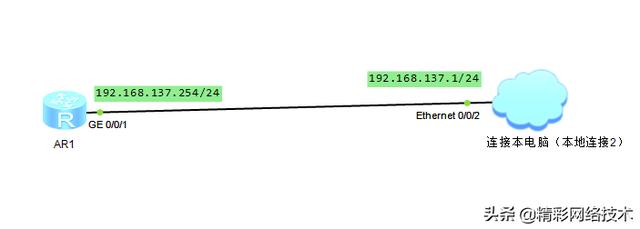

組網要求:本地PC機可通過ssh的方式登陸到AR1路由器上。本實驗通過eNSP模拟器來完成, 拓撲中的雲朵為本地物理真機,而拓撲中的路由器則使用在該物理真機上運行的eNSP中的模拟設備來實現。在eNSP隻要完成相應的配置即可實現路由器(模拟)與我們的電腦網卡的橋接。

一、華為模拟器實際操作視頻:

二、主要知識點:

ssh(安全外殼協議): 為 Secure Shell 的縮寫,由 IETF 的網絡小組(Network Working Group)所制定;SSH 為建立在應用層基礎上的安全協議。SSH 是較可靠,專為遠程登錄會話和其他網絡服務提供安全性的協議。利用 SSH 協議可以有效防止遠程管理過程中的信息洩露問題。SSH最初是UNIX系統上的一個程序,後來又迅速擴展到其他操作平台。SSH在正确使用時可彌補網絡中的漏洞。SSH客戶端适用于多種平台。幾乎所有UNIX平台—包括HP-UX、Linux、AIX、Solaris、Digital UNIX、Irix,以及其他平台,都可運行SSH。傳統的網絡服務程序,如:ftp、PoP和telnet在本質上都是不安全的,因為它們在網絡上用明文傳送口令和數據,别有用心的人非常容易就可以截獲這些口令和數據。而且,這些服務程序的安全驗證方式也是有其弱點的, 就是很容易受到“中間人”(man-in-the-middle)這種方式的攻擊。所謂“中間人”的攻擊方式, 就是“中間人”冒充真正的服務器接收你傳給服務器的數據,然後再冒充你把數據傳給真正的服務器。服務器和你之間的數據傳送被“中間人”一轉手做了手腳之後,就會出現很嚴重的問題。通過使用SSH,你可以把所有傳輸的數據進行加密,這樣"中間人"這種攻擊方式就不可能實現了,而且也能夠防止DNS欺騙和IP欺騙。使用SSH,還有一個額外的好處就是傳輸的數據是經過壓縮的,所以可以加快傳輸的速度。SSH有很多功能,它既可以代替Telnet,又可以為FTP、PoP、甚至為PPP提供一個安全的"通道"

三、ip設置:

AR1:192.168.137.254/24

雲朵:192.168.137.1/24,雲朵為本機電腦新增的環回網卡(本地連接2)。

三、AR1的主要配置文件:

#

aaa

authentication-scheme default

authorization-scheme default

accounting-scheme default

domain default

domain default_admin

local-user admin password cipher %$%$Boo[P#6Ve<I:qN~&KLvS@\6q%$%$ //配置用于SSH登錄的用戶名(admin)、密碼(123456):

local-user admin privilege level 15 //配置admin用戶權限為15級

local-user admin service-type ssh //服務類型為ssh

#

interface GigabitEthernet0/0/1

ip address 192.168.137.254 255.255.255.0

#

stelnet server enable //激活Stelnet服務:

#

ip route-static 0.0.0.0 0.0.0.0 192.168.137.1

#

user-interface con 0

authentication-mode password

user-interface vty 0 4 //配置VTY(虛拟終端)界面,身份認證方式為AAA認證,允許用戶以SSH的方式接入

authentication-mode aaa

protocol inbound ssh

user-interface vty 16 20

#

wlan ac

#

return

五、驗證配置結果:

1、從本地計算機上可以ping通路由器接口地址192.168.137.254

2、在本地計算機上運行SecureCRT軟件,登錄到路由器。

本實驗是通過華為模拟器eNSP1.3.00.100版(最新版)完成。該軟件還包含CE、CX、NE40E、NE5000E、NE9000E、USG6000V的設備IOS,可完成複雜網絡測試,需要該模拟器的朋友,可以轉發此文關注小編,私信小編【666】即可獲得。

,更多精彩资讯请关注tft每日頭條,我们将持续为您更新最新资讯!