1.背景介紹

幾乎每一個玩滲透的人都會接觸到metasploit framework,簡稱msf。這是一個滲透測試框架,用ruby語言編寫的,該框架集成了很多可用的exploit,比如著名的ms08_067等。你可以在這個框架下進行一系列的滲透測試,利用現有的payload,如meterpreter等進一步拿取對方的shell。

msf滲透測試框架包含了nmap這款工具的功能,nmap是一款強大的端口掃描工具,它支持很多種掃描,無論是大型網絡還是個人主機都适用,本次教程将給大家演示如何利用metasploit進行端口掃描。

2.資源裝備

2.1 一個安裝好kali linux系統的物理機(或者是虛拟機)

2.2 一給安裝好windows系統的物理機(或者是虛拟機)

2.3 整裝待發的小白一個

3.具體步驟

3.1環境準備

首先,演示使用到的兩台虛拟機要在同一網段,并且它們是可以相互ping通的。

windows系統的虛拟機的IP地址是192.168.78.160,用kali linux虛拟機可以ping通

kali linux系統的虛拟機的IP地址是192.168.78.144,用win7虛拟機也可以ping通

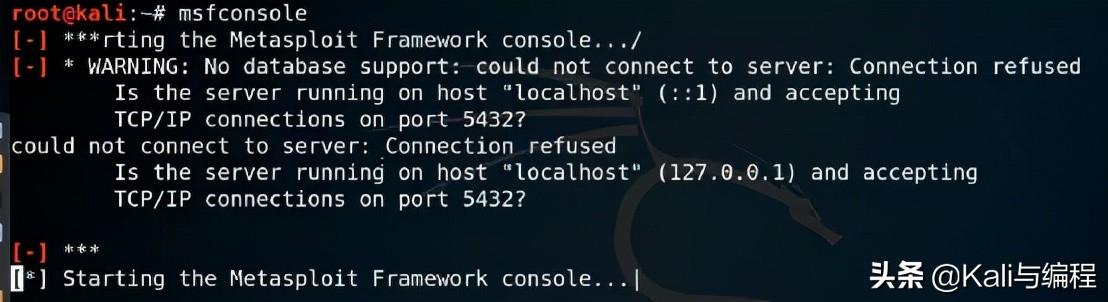

3.2進入msf控制台

在kali終端輸入msfconsole,等待加載完畢

3.3在msf滲透測試框架調用nmap進行端口掃描

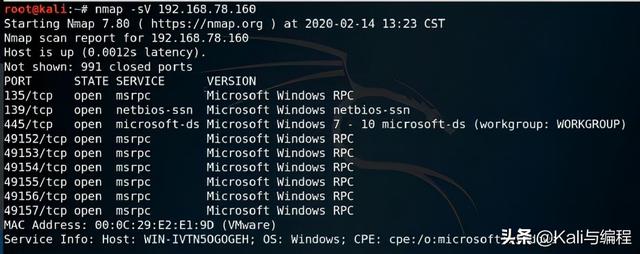

加載完畢,成功進入msf5命令行,輸入“nmap 192.168.78.160”,可調用namp對win7虛拟機進行較為簡單的端口掃描。

如果想要進行比較詳細的端口掃描,可以使用nmap -sV 參數,示例:nmap -sV 192.168.78.160。可以收集到詳細的端口信息,端口是否開放,端口号對應的服務及版本。

3.4搜索端口掃描模塊并使用

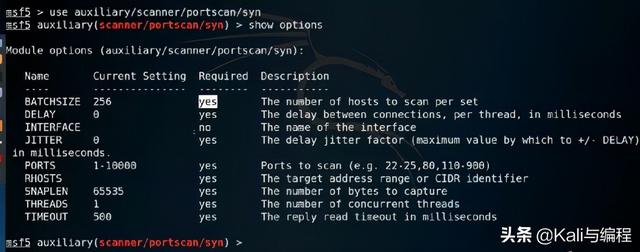

在msf5命令行下輸入命令“search portscan”,顯示了一共有七個模塊可以用于端口掃描,我們就使用第四個模塊來為大家進行演示。

複制模塊的名稱,輸入use空一格加上“模塊名”使用該模塊,再輸入命令“show options”查看需要設置的參數,如下圖所示。

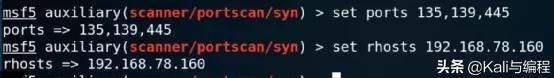

我們有必要設置的參數有兩個,ports和rhosts。ports參數可以指定我們要掃描的端口号和掃描的範圍,用逗号将指定的多個端口号分開。如果要大範圍掃描端口号,用到的就是小橫杠,示例:set ports 110-900

設置完畢後,輸入run執行即可,掃描結果也很快就出來了,結果顯示win7虛拟機的135,139,445三個端口都開啟了TCP服務。

以上三個端口都是比較“危險”的端口,因為黑客們常利用這三個端口的漏洞來進行攻擊。我們通過使用metasploit滲透測試框架調用nmap可以掃描出目标主機各個端口的使用情況,從而能夠通過端口掃描得到的關鍵信息來制定網絡攻擊方案。

,更多精彩资讯请关注tft每日頭條,我们将持续为您更新最新资讯!